La configuración técnica es un paso crucial pero un poco confuso cuando estás configurando el dominio perfecto.

Veremos qué es DMARC, cómo configurarlo y por qué es tan importante.

Qué es DMARC

DMARC son las siglas de «Autenticación, generación de informes y conformidad de mensajes basados en el dominio».

Es un protocolo de autenticación y seguridad del correo electrónico diseñado para ayudar a las organizaciones a proteger sus dominios de correo electrónico contra la suplantación de identidad, la suplantación de identidad y otros ataques basados en el correo electrónico.

DMARC se basa en otros dos protocolos de autenticación de correo electrónico, SPF (Sender Policy Framework) y DKIM (DomainKeys Identified Mail), para proporcionar un enfoque integral de la autenticación y validación del correo electrónico.

DMARC es una especificación técnica que se utiliza en la autenticación del correo electrónico.

Su propósito es proteger los dominios de envío del uso no autorizado. Con esto queremos decir específicamente que ayuda a prevenir la suplantación de identidad, compromisos de correo electrónico empresarial (BECs)y otras estafas por correo electrónico.

¿Por qué es importante DMARC?

No todos utilizamos el correo electrónico para los mismos fines.

Hemos agrupado a los usuarios de correo electrónico en tres categorías diferentes para que pueda comprender la utilidad de DMARC independientemente de cuál sea su trabajo principal.

- Proveedores de buzones

A veces, los mensajes fallan en el proceso de autenticación.

La política DMARC ofrece toda la información que necesita sobre cómo filtrar estos mensajes.

En caso de duda, los proveedores de buzones suelen enviar un mensaje no autenticado, ya que es más probable que un cliente prefiera eliminar el spam que perderse un correo electrónico real que podría haber sido útil y significativo.

Es por eso que a veces el spam se filtra en tu bandeja de entrada.

Todos los principales proveedores de buzones de correo admiten DMARC. De hecho, la implementación de DMARC es una señal para estos proveedores de que eres un remitente responsable y fiable en el que pueden confiar.

Todos los principales proveedores de buzones admiten DMARC. Por ejemplo:

→ Gmail: Para configurar correctamente DMARC, DKIM y SPF deben tener mensajes autenticados durante al menos 48 horas.

→ Yahoo: De acuerdo con la política DMARC de Yahoo, todos los correos electrónicos enviados desde una cuenta @yahoo .com se rechazarán si no se envían directamente desde un servidor de Yahoo.

ADVERTENCIA: A partir del 1 de febrero de 2024, habrá algunos cambios que podrían afectar al envío de correo electrónico desde los servidores de Gmail, Yahoo y AOL. Así que no te olvides de compruébalos.

→ Microsoft Outlook: Necesitarás un centro de administración de Microsoft 365 y acceso a tu proveedor de DNS para configurarlo.

→ AOL: tiene una etiqueta p=reject, por lo que funciona igual que Yahoo. Ten esto en cuenta si actualmente utilizas un servicio de envío masivo o en frío de correo electrónico.

Algunos otros servidores no validan los registros DMARC, como…

→ Mailchimp: No obstante, puedes añadirlo además de SPF o DKIM.

- Receptores de correo electrónico

Probablemente este grupo sea el que más se beneficie de una buena política de DMARC, ya que garantizará que no lleguen correos electrónicos maliciosos o spam a su bandeja de entrada. También te protegerá de la suplantación de identidad en el campo «de», que normalmente puede desembocar en fraude.

- Remitentes de correo electrónico

La mejor ventaja que reciben los remitentes de DMARC es un dominio de correo electrónico seguro y protegido. Garantizar una alta capacidad de entrega del correo electrónico garantizará la reputación de su dominio.

Además, recibirá informes sobre las direcciones IP que envían correo en nombre de su dominio. Esto te permite estar atento a la suplantación de correos electrónicos y averiguar si los correos electrónicos legítimos tienen problemas de autenticación que afectan a la capacidad de entrega.

¿Cómo funciona DMARC?

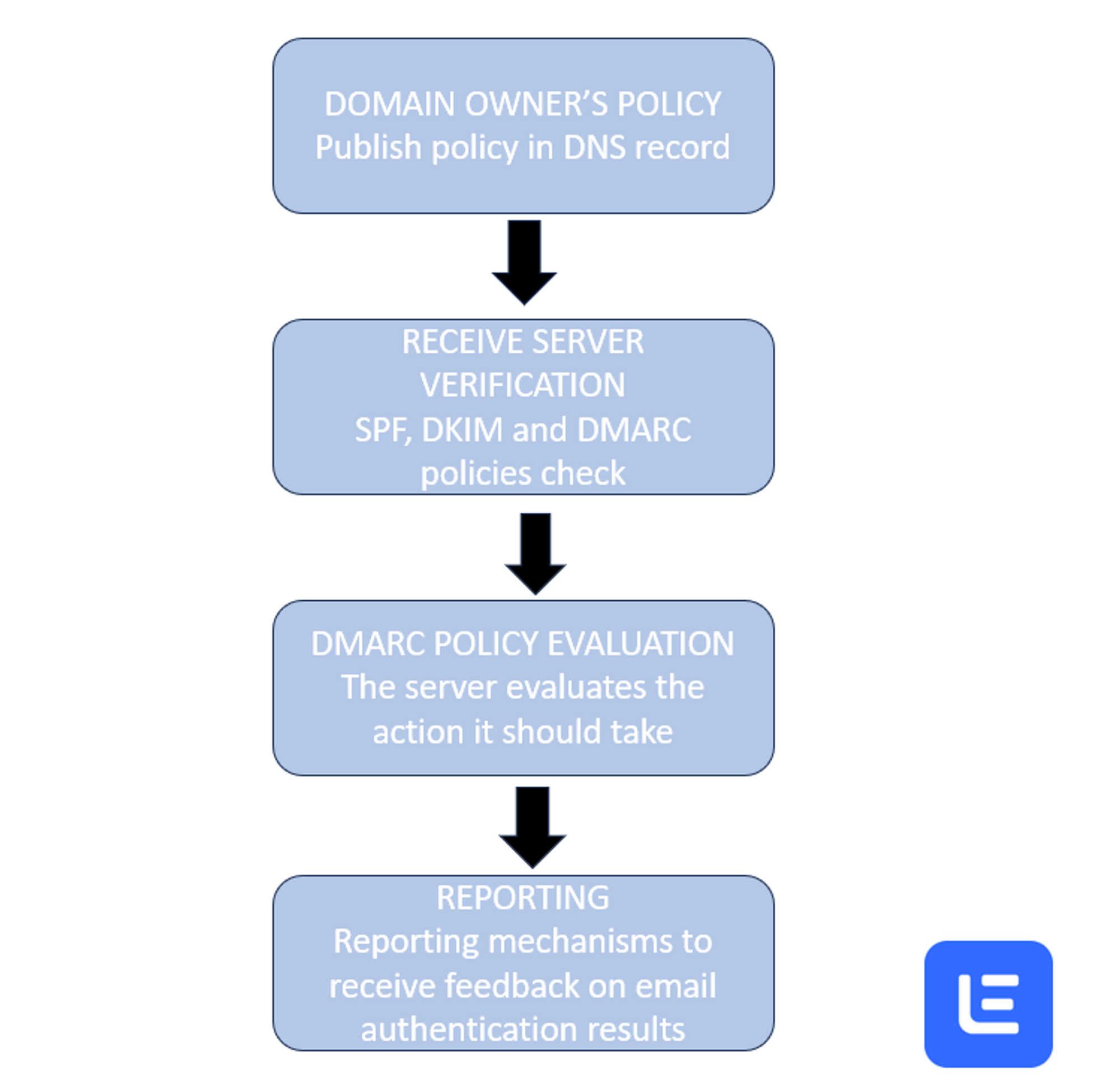

DMARC es el último en entrar en acción en un proceso de autenticación de tres pasos.

En primer lugar, debes configurar tu SPF y DKIM.

SPF (Marco de políticas de remitentes)

El SPF permite al propietario de un dominio especificar qué servidores de correo están autorizados a enviar correos electrónicos en nombre de ese dominio. Los receptores de correo electrónico pueden entonces comprobar los registros SPF de los correos electrónicos entrantes para verificar su autenticidad.

Configurar el SPF es un paso fundamental para ayudar a prevenir los ataques de suplantación de identidad y suplantación de identidad por correo electrónico.

Estos son los pasos para configurar el SPF:

- Comprenda la sintaxis SPF: los registros SPF se publican como registros TXT de DNS (Sistema de nombres de dominio) para su dominio. Deberás especificar qué direcciones IP o servidores de correo pueden enviar correos electrónicos en nombre de tu dominio mediante la sintaxis SPF. Los registros SPF se definen en un registro TXT en tu configuración de DNS.

- Determine sus servidores de correo autorizados: antes de crear un registro SPF, debe identificar los servidores de correo que están autorizados a enviar correo electrónico en nombre de su dominio. Esto puede incluir sus propios servidores de correo, servicios de marketing por correo electrónico y cualquier otra fuente legítima.

- Cree su registro SPF: una vez que haya identificado los servidores de correo autorizados, puede crea tu registro SPFLos registros.SPF normalmente se agregan a los registros DNS de su dominio como un registro TXT. La sintaxis SPF le permite especificar qué servidores están autorizados a enviar correo desde su dominio.

- Este es un ejemplo de un registro SPF:

v=spf1indica que se trata de un registro SPF.incluir: _spf.google.compermite cualquier servidor de correo que aparezca en la_spf.example.comRegistro SPF para enviar correos electrónicos en nombre de tu dominio.~todoses un mecanismo de error leve que indica a los servidores de correo receptores que marquen los correos electrónicos de fuentes no autorizadas como «comprobaciones SPF fallidas», pero no necesariamente los rechacen.

Puede personalizar su registro SPF según sus necesidades específicas.

4. Agregue el registro SPF al DNS: acceda a la interfaz de administración de DNS de su dominio, que suele ser proporcionada por su registrador de dominios o proveedor de alojamiento. Crea un nuevo registro TXT con el nombre de tu dominio (p. ej., example.com) y pega tu registro SPF como valor del registro. Guarda los cambios.

5. Pruebe su registro SPF: después de agregar el registro SPF, es esencial probarlo para asegurarse de que está configurado correctamente. Existen herramientas de prueba de registros SPF en línea, como las «Herramientas de prueba de registros SPF» de dmarcian, que pueden ayudarlo a verificar si su registro SPF está configurado correctamente.

6. Supervise los cambios en los registros SPF: vigile su registro SPF, especialmente cuando realice cambios en su infraestructura de correo. Las configuraciones incorrectas del SPF pueden provocar que los correos electrónicos legítimos se marquen como spam o se rechacen.

DKIM (correo identificado con claves de dominio)

DKIM agrega una firma digital a los correos electrónicos salientes, que los receptores de correo electrónico pueden verificar mediante la clave pública publicada en los registros DNS del dominio.

Esto ayuda a garantizar que el contenido del correo electrónico no se haya manipulado durante el tránsito.

A continuación se explica cómo configurar DKIM:

1. Genere un par de claves DKIM:

a. Acceda al panel de control o la interfaz de su servidor de correo electrónico o proveedor de alojamiento. Muchos proveedores de alojamiento ofrecen la opción de generar pares de claves DKIM directamente desde su panel de control.

b. Si su servicio de correo electrónico no ofrece esta función, puede usar una herramienta de generación de claves DKIM o un generador en línea para crear un par de claves DKIM. Una herramienta popular es OpenSSL:

openssl rsa -in private.pem -pubout -out public.pem

Estos comandos generarán una clave privada (private.pem) y una clave pública correspondiente (public.pem).

2. Configure su servidor de correo electrónico:

a. Acceda a la configuración del servidor de correo electrónico o al panel de control y busque la sección de configuración de DKIM.

b. Cargue o copie la clave privada (private.pem) en la configuración DKIM de su servidor de correo electrónico. La forma de hacerlo puede variar según el software de su servidor de correo electrónico.

c. Asegúrese de que la clave privada se mantenga segura y no esté expuesta a personas no autorizadas.

3. Agregar un registro DNS DKIM:

a. Una vez que haya configurado su servidor de correo electrónico con la clave privada, debe crear un registro DNS DKIM. Este registro DNS permitirá a los servidores de correo electrónico receptores verificar la autenticidad de sus correos electrónicos.

b. En la interfaz de administración de DNS (proporcionada por el registrador de dominios o el proveedor de alojamiento), cree un registro TXT con un nombre que siga el formato del selector DKIM. El selector DKIM es un nombre único que eliges y que se utiliza en la firma DKIM. Por lo general, es un nombre breve y descriptivo, como «2024″ o «predeterminado».

Por ejemplo, si tu dominio es example.com y has elegido «predeterminado» como selector de DKIM, el nombre de tu registro de DNS podría tener el siguiente aspecto:

c. El valor de este registro TXT debe ser su clave pública (public.pem) entre comillas dobles. Debería tener un aspecto parecido al siguiente:

Asegúrese de reemplazar el ejemplo anterior por su clave pública DKIM real.

4. Publica el registro DKIM:

Tras crear el registro DNS DKIM, guarda los cambios. Los registros DNS pueden tardar algún tiempo en propagarse por Internet, así que ten paciencia. Puedes usar verificadores DKIM en línea para verificar que tu registro DKIM esté publicado correctamente.

5. Pruebe la autenticación DKIM:

Para asegurarte de que DKIM funciona correctamente, envía un correo electrónico desde tu dominio y comprueba los encabezados de los correos electrónicos. Deberías ver un encabezado con la firma DKIM que indica que la autenticación DKIM está activada.

6. Supervise y mantenga:

Supervise periódicamente la configuración de DKIM para asegurarse de que sigue funcionando correctamente. Si realizas cambios en tu infraestructura de correo electrónico o cambias tus claves DKIM, actualiza los registros DNS en consecuencia.

La implementación de DKIM mejora la seguridad del correo electrónico y ayuda a establecer la confianza con los destinatarios del correo electrónico al evitar la suplantación de correo electrónico y garantizar la integridad de los mensajes salientes.

Por último, pero no por ello menos importante… las políticas DMARC

DMARC ayuda a las organizaciones a combatir los ataques de suplantación de identidad y suplantación de identidad por correo electrónico al proporcionar una forma de hacer cumplir las políticas de autenticación de sus dominios. También permite a los propietarios de dominios obtener información sobre la entrega del correo electrónico e identificar posibles amenazas de seguridad mediante la elaboración de informes y la supervisión.

El DMARC permite al propietario administrativo de un dominio publicar una política en sus registros de DNS para especificar qué mecanismo (DKIM, SPF o ambos) se emplea al enviar correos electrónicos desde ese dominio; cómo comprobar el campo «De:» que se presenta a los usuarios finales; cómo debe tratar el receptor los errores y un mecanismo de notificación de las acciones realizadas en virtud de esas políticas.

Según los resultados que reciben SPF y DKIM, hay tres posibles resultados para DMARC:

1. Política de «cuarentena»:

El correo electrónico se entregará, pero se marcará como correo no deseado o se enviará directamente a la carpeta de correo no deseado.

- Comportamiento: Cuando especificas una política DMARC de «cuarentena», los correos electrónicos que no cumplen con la autenticación DMARC suelen entregarse a la carpeta de correo no deseado o de cuarentena del destinatario. El comportamiento exacto puede variar en función del proveedor de servicios de correo electrónico del destinatario.

- Ejemplo de registro DMARC:

2. Política de «rechazo»:

Estos correos electrónicos están bloqueados, por lo que no pueden llegar a los destinatarios, ni ningún otro correo electrónico enviado por el mismo remitente.

- Comportamiento: Según una política de «rechazo» de DMARC, el servidor de correo electrónico receptor rechaza rotundamente los correos electrónicos que no superan la autenticación DMARC. Estos correos electrónicos no se entregan a la bandeja de entrada, la carpeta de correo no deseado ni la carpeta de cuarentena del destinatario. En su lugar, se rechazan y pueden provocar que el remitente reciba un mensaje devuelto.

- Ejemplo de registro DMARC:

3. Política de «ninguno»:

Los correos electrónicos llegan a la bandeja de entrada del destinatario y están listos para abrirse y leerse.

- Comportamiento: Una política DMARC «nula» es esencialmente una política de monitoreo. Indica a los servidores de correo electrónico receptores que no tomen ninguna medida específica en función de los resultados del DMARC. En su lugar, le permite recopilar informes DMARC para su análisis sin afectar a la entrega del correo electrónico.

- Ejemplo de registro DMARC:

En cada una de estas políticas, DMARC también proporciona mecanismos para especificar qué acciones tomar cuando los correos electrónicos pasan la autenticación DMARC. El objetivo principal de estas políticas es cómo gestionar los correos electrónicos que no superan las comprobaciones de DMARC.

Es importante tener en cuenta que el comportamiento exacto de los servidores de correo electrónico puede variar y que no todos los proveedores de servicios de correo electrónico aplican plenamente las políticas de DMARC.

Para garantizar una implementación adecuada de DMARC y monitorear su impacto, es esencial revisar periódicamente los informes de DMARC y ajustar la configuración de las políticas según sea necesario.

Además, las organizaciones pueden empezar con una política de «ninguna» o «cuarentena» y pasar gradualmente a una política de «rechazo» a medida que vayan adquiriendo confianza en sus prácticas de autenticación de correo electrónico.

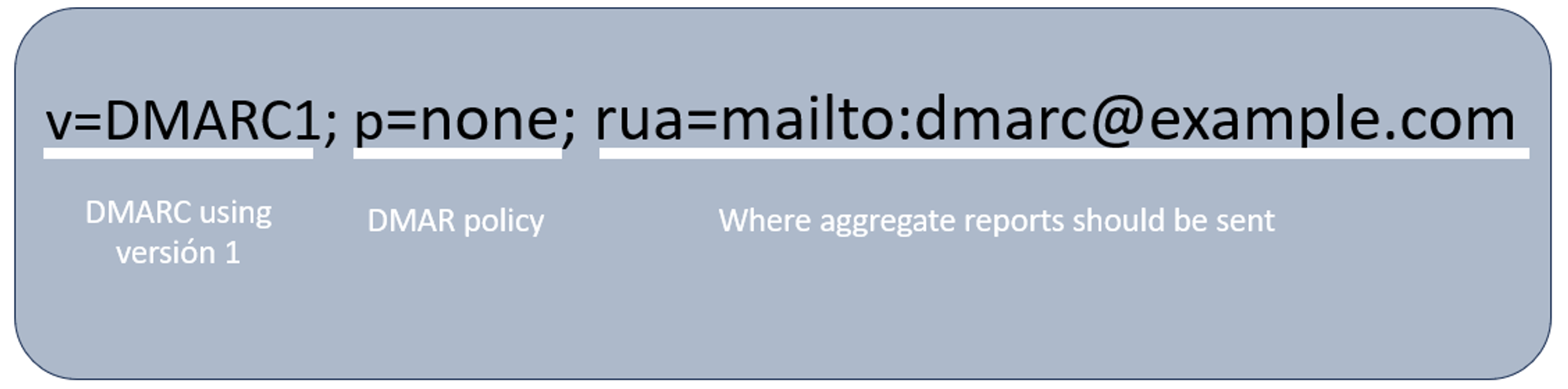

Hay etiquetas DMARC adicionales, como:

| v= | Version of DMARC used (DMARC1) |

| p= | DMARC enforcement policy: none, quarantine, or reject |

| rua= | List of email addresses where DMARC aggregate reports are sent |

| pct= | Percentage of messages that are subject to the enforcement policy. Default is pct=100 |

| aspf= | Defines the alignment mode for SPF, which could be strict or relaxed with pass/fail scenarios |

| adkim= | Defines the alignment mode for DKIM, which could be strict or relaxed with pass/fail scenarios |

| sp= | Represents different enforcement policies for subdomains |

| ruf= | Lists email addresses for sending DMARC failure/forensic reports. |

| fo= | Indicated the options for creating a DMARC failure/forensic report |

| rf= | Declares the forensic reporting format for message-specific failure reports |

| ri= | Sets the interval for sending DMARC reports, which is defined in second but is usually 24 hours or more |

Cómo publicar un registro DMARC

Para publicar un registro DMARC, siga estos pasos:

- Asegúrese de haber configurado previamente su SPF y DKIM y de que han estado funcionando durante al menos 48 horas.

- Agregue su registro DMARC a su DNS creando un registro nuevo.

- Usa el tipo de registro TXT

- Introduzca _dmarc en el campo Nombre o Host.

- Determine la política de DMARC que desea implementar y qué tan estricta quiere que sea su política.

ningunaModo de solo monitoreo. Los informes DMARC se recopilan sin afectar a la entrega del correo electrónico.cuarentenaLos correos electrónicos fallidos se envían a la carpeta de correo no deseado o de cuarentena del destinatario.rechazarLos correos electrónicos fallidos se rechazan y no se entregan a la bandeja de entrada del destinatario.

- Creación de un registro DMARC

Para crear un registro DMARC, tendrá que especificar la versión de DMARC, la política y otras etiquetas opcionales.

Este es un ejemplo de un registro DMARC básico:

NOTA: Sustituya dmarc@example.com por su propia dirección de correo electrónico.

Puede incluir etiquetas adicionales según sea necesario para personalizar su política DMARC.

- Inicia sesión en el sitio web de tu proveedor de alojamiento de DNS o accede al panel de control de tu registrador de dominios, donde administras los registros de DNS de tu dominio.

- Busque la opción de agregar o editar un registro DNS DMARC y cree un nuevo registro TXT con el siguiente formato:

- Nombre del registro:

_dmarc.yourdomain.com(reemplaza yourdomain.com por tu dominio actual) - Tipo de registro: TXT

- Valor: pegue el registro DMARC que creó anteriormente.

Por ejemplo, si su dominio es example.com, su nombre de registro DNS DMARC sería _dmarc.example.com

- Guarde o cree el registro DMARC. El registro DNS de DMARC tardará normalmente en unas pocas horas o hasta 48 horas.

- Pruebe su registro DMARC Para asegurarse de que su registro DMARC se publique correctamente y funcione según lo esperado, puede utilizar herramientas de prueba de registros DMARC en línea o recibir y analizar informes DMARC.

- Supervise los informes de DMARC enviados a la dirección de correo electrónico especificada en el calle etiqueta

Estos informes proporcionan información sobre el estado de autenticación del correo electrónico de su dominio y le ayudan a ajustar su política de DMARC. - Ajusta tu póliza de forma gradual.

Puedes empezar con una política menos estricta (p. ej., p=ninguno) y aumentar gradualmente el rigor de la política (p. ej., p=cuarentena o p=rechazar) a medida que gana confianza en sus prácticas de autenticación de correo electrónico.

La publicación de un registro DMARC (autenticación, generación de informes y conformidad de mensajes basados en el dominio) implica añadir un registro TXT de DNS a la configuración de DNS de su dominio.

Este registro DMARC define la política DMARC de su dominio y especifica dónde deben enviarse los informes DMARC. Esta es una guía paso a paso sobre cómo publicar un registro DMARC:

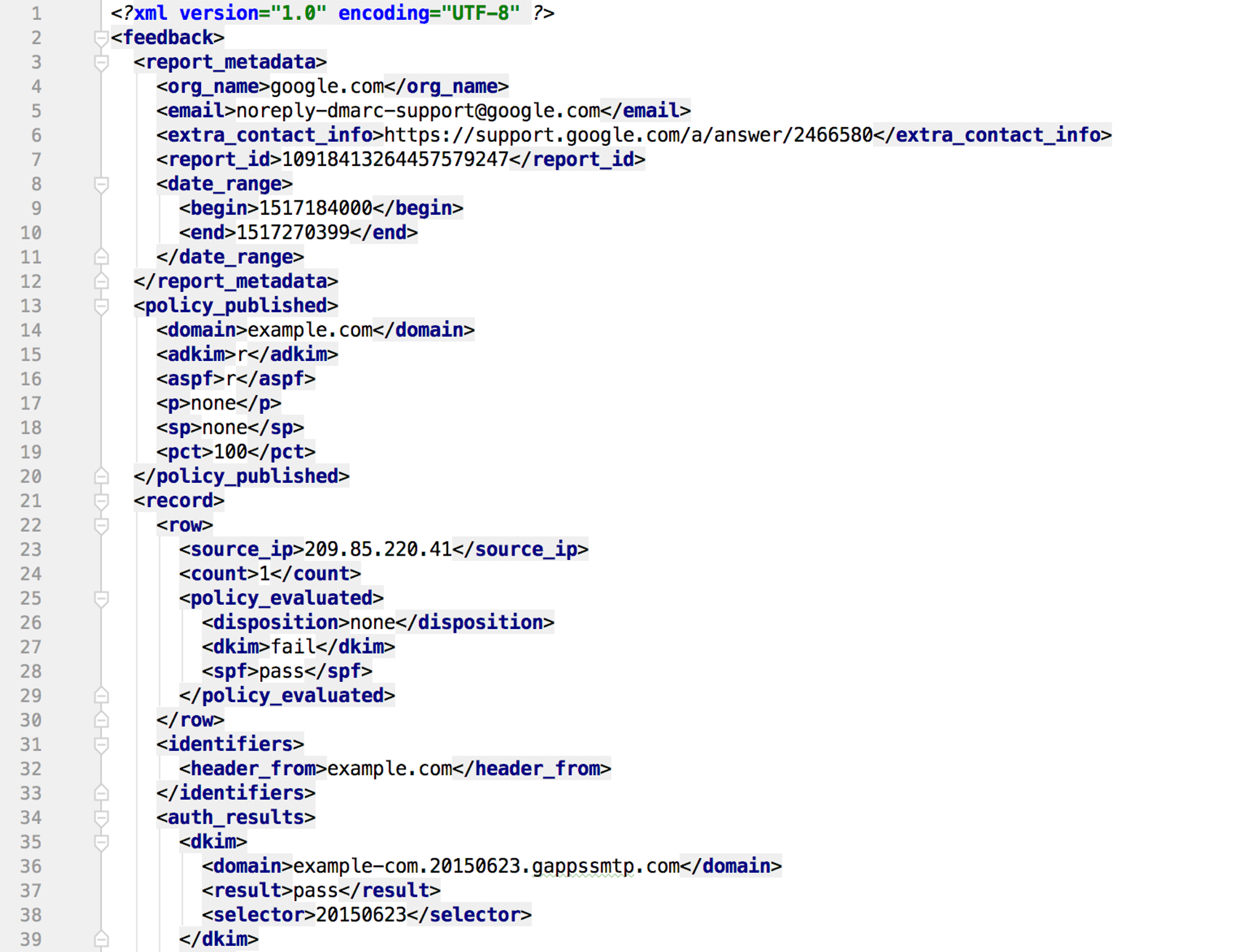

Informe DMARC

Básicamente, como ocurre con todos los demás informes, un informe DMARC le permite evaluar la capacidad de entrega de un dominio en particular.

Recibirás información completa sobre cómo y dónde llegan tus correos electrónicos y su autenticidad. También podrás detectar los correos electrónicos que supuestamente se envían desde tu dominio.

Con esta información, verá claramente los problemas que necesita solucionar (y también lo que está haciendo bien).

Lamentablemente, los informes se envían en XML, lo que puede resultar bastante difícil de analizar, por lo que hay una herramienta que haga que esos informes sean más legibles, como Analizador de informes DMARC de easyDMARC puede ser muy útil.

Pero, ¿qué información verá exactamente en su informe?

- Todos los dominios que envían correos electrónicos utilizando tu dominio en el campo «De»

- Direcciones IP de los dominios que utilizan tu dominio

- La cantidad de correos electrónicos diarios

- Resultados de autenticación SPF y DKIM

- Resultados de DMARC

- Correos electrónicos que se pusieron en cuarentena

- Correos electrónicos rechazados

- Informes forenses o de fallos

Cómo habilitar los informes DMARC

- Cree un registro DMARC.

- Introduce la dirección de correo electrónico en la que deseas recibir los informes agregados en el campo «Correo electrónico del informe». Te recomendamos que no utilices tu dirección de correo electrónico principal para no saturar tu bandeja de entrada con informes diarios.

- Introduzca su dirección de correo electrónico en el campo «Informe de fallos» para recibir los informes forenses de DMARC.

- Una vez que haya completado el resto de su información, haga clic en «generar»

- Publica tu registro en tu DNS cuando esté listo.

Ahora que hemos analizado el uso y el proceso de los informes DMARC, analicemos los dos tipos de informes:

Informes agregados (rua)

Los informes con una etiqueta rua son esencialmente informes descriptivos amplios.

Estos informes se envían en formato XML y pueden aparecer de la siguiente manera:

¿Cuál es la información clave incluida en un informe DMARC agregado?

| Reporting Period | Timeframe the Report Covers |

| Sender IP Addresses | IP addresses that sent emails on behalf of your domain |

| SPF Results | Including nº of messages that passed SPF, nº of messages that failed SPF, and domains involved in SPF authentication |

| DKIM Results | Including nº of messages that passed DKIM, nº of messages that failed DKIM, and DKIM signatures used |

| DMARC Results | Including nº of messages that aligned with your DMARC policy, nº of messages that did not align and the disposition applied |

| Authentication Results | Summary of authentication methods used |

| Message Count | Total number of messages received from each source |

| Failure Details | Information on failed authentication methods |

| Message Headers | Headers of failed authentication messages |

| Aggregate Statistics | Summary statistics including percentage of authenticated and failed messages, among other metrics |

| Reporting Identifier | An identifier to match reports to specific DMARC configurations |

Informes de fallos (ruf)

Estos informes se envían en tiempo real y se refieren a mensajes específicos, normalmente en texto sin formato.

| Message Headers | Full header of the failed email |

| Message Body | Content of failed email |

| Authentication Results | Authentication check details and why they failed |

| Envelope Sender | Email address used as the return path for the failed message |

| DKIM Signature Information | In case of DKIM authentication failure, report includes details of the DKIM signature used, such as selector and domain |

| SPF Information | In case of SPF authentication failure, the report includes information about the SPF record for the sending domain and the IP address that sent the message |

| Autenthication-Results Header | Summary of authentication results, including failure checks and why they failed |

| DMARC Policy | Policy type (quarantine or reject) |

| Timestamps | When the message was received and when the failure report was generated |

| Message Size | Size of the failed message |

| Reporting Source | Information about the source that generated and sent the DMARC failure report |

| Additional Metadata | Additional information that can be helpful in the failure analysis and authentication failure |

Conclusiones clave

La configuración técnica de tu dominio es fundamental si quieres proteger la capacidad de entrega de tu correo electrónico y asegurarte de que tus correos electrónicos lleguen a donde quieres que lleguen.

Si recién está comenzando, asegúrese de mantener su política de DMARC ligera y de revisar sus informes agregados y forenses con regularidad para comprender mejor lo que necesita corregir y ajustar. A medida que avance, podrá establecer una política más estricta.

Ahora que estás haciendo todo lo posible para proteger la capacidad de entrega de tus correos electrónicos, permítenos ayudarte también.

Con limón tibio ¡puedes configurar tu cuenta de correo electrónico para que no te marquen como spam cuando comiences tus campañas!

Your source of actionable outreach tips and strategies that will help you get replies and grow your business.